蓝牙现在是一项广泛使用的技术,这要归功于它在智能手机和平板电脑等设备中的应用。虽然我们已经习惯于用它来连接设备和我们的耳机、汽车和其他软件,但蓝牙也有其公平的漏洞。

那么,使用蓝牙安全吗?黑客如何利用蓝牙进行攻击?

蓝牙是如何工作的?

1989 年,电信公司 Ericsson 开始研究 RS-232 串行通信的无线替代方案。 1996 年,诺基亚和类似公司开始寻找蓝牙等短距离协议。 所有这些组织都组成了蓝牙特别兴趣小组 (SIG)。

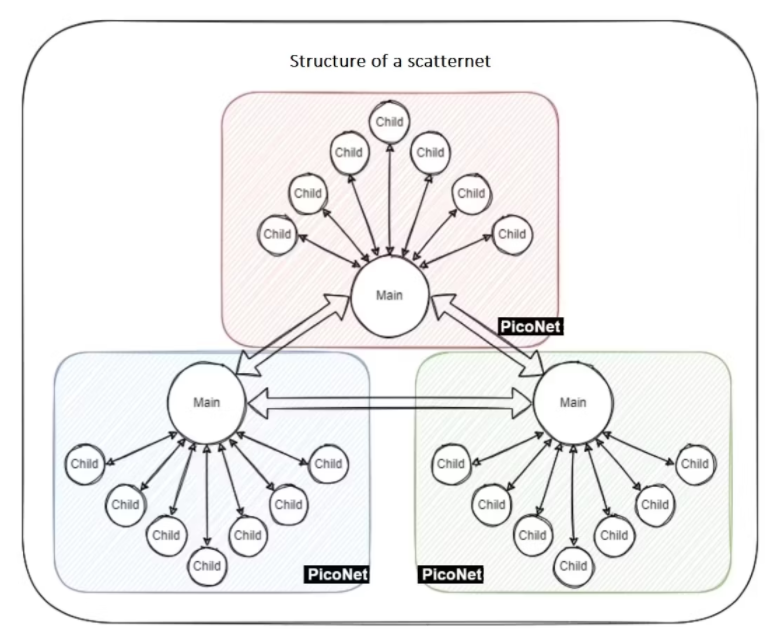

通常,蓝牙技术由父设备和与其连接的子设备组成。 那是一个微微网。 子设备距离父设备 10 米以内。 微微网联合起来,创建分散网。 这里的父设备与子设备通信。

但是,无法直接与子设备对话。

蓝牙安全如何运作

在蓝牙协议中,有三种基本的安全模式:

1. 非安全模式:此模式下没有安全应用程序。 身份验证、加密和通信安全等步骤不可用。

2. 服务级安全模式:在此模式下,安全仅在服务级。 换句话说,即使使用安全服务的应用程序在通信时相对安全,也没有额外的保护。

3. 链接级安全模式:与其他模式不同,此模式在连接级工作。 此处的目的是防止未经授权的访问并尝试完全保护系统。

每个蓝牙服务都有一个基于它的安全模式,并提供三个级别的安全。一些服务可能使用授权和认证,而其他服务可能只使用认证。使用该协议的设备有两种不同的安全模式。

此外,在蓝牙安全架构中,对设备和服务都定义了不同的安全级别。设备有两个安全级别:

1. 安全:这些是你之前已建立任何持久连接的设备。 只要应用层没有限制,他们就可以无限制地访问所有服务。

2. 不安全:你之前没有任何连接或通信的设备属于此类别。 此外,即使你连接到这些设备,有时也会出于其他原因将这些设备描述为有风险和不安全的。

利用蓝牙技术在一天中可以交换许多文件。然而,如果你考虑到上述安全服务和模式,你会发现你必须给你允许交换文件的设备很多权限。

如果另一台设备仅仅因为发送一些文件就拥有比你的设备更多的权限,这是一个很大的安全问题。但当然,你可以采取一些预防措施。

如何提高你的蓝牙安全性

保持你的蓝牙设置在 "不可发现"(传输禁用),只有在你使用它时才切换到 "可发现 "模式。让你的智能手机或你使用的任何蓝牙设备处于可发现模式,会使设备暴露于蓝牙问题。当你出去散步、开车、甚至在办公室周围走动时,任何在近距离内的蓝牙用户都可能接收到你的信号并使用它来访问你的设备。

避免在你的蓝牙设备上存储你的重要信息,如社会安全号码、身份信息、序列号、密码和信用卡信息。如果你这样做,至少要确保这些信息存储在沙盒服务上,使用复杂的密码和额外的验证层,如双因素验证(2FA)。

如果你要通过蓝牙与设备连接,请在一个安全的地方进行连接。这将限制你附近的潜在入侵者的数量。

黑客如何攻击蓝牙?

谈到蓝牙,有一个很大的攻击载体库。通过利用蓝牙中的漏洞,攻击者获得了对受害设备的未授权访问。

一旦攻击者获得访问权,他们就会使用权限升级,即利用较小的漏洞获得对更广泛系统的访问权并利用控制权。因此,破坏证据,攻击其他设备,甚至接管整个设备成为可能。

蓝牙设备通常被认为是远距离的安全。然而,这是不对的。有了高增益天线,从1500米的距离进行攻击是可能的,甚至更远,这要归功于蓝牙5,该技术的最新版本,以及发展中的网络结构。

攻击者的一般方法是通过传输错误的文件产生意外的结果。当系统收到一个意外的文件,并且指定的安全级别不够时,它要么陷入不稳定状态,要么系统崩溃。利用这些情况的攻击者可以对脆弱的设备进行大量的攻击。作为这些攻击的结果,可以实现的东西是非常多的,包括:

1. 拨打电话或发短信。

2. 查看、修改或更新文件。

3. 干扰可能包含敏感内容的媒体,如照片、视频或音频。

4. 盗窃数据或盗窃物质价值。

5. 在设备上显示攻击性的东西。

简而言之,攻击者可以获得你在root权限级别可以进行的所有操作的访问权。这种情况的发生通常是因为蓝牙和类似的芯片直接连接到主芯片上,而主芯片上没有权限限制。至少通过限制权限,你可以在攻击中限制根权限。

什么是 Blueborne 漏洞?

2017年9月公布的名为Blueborne的漏洞,再次揭示了蓝牙技术的可怕之处。由于这一攻击,在许多设备上远程运行代码成为可能(尽管可以使远程访问更加安全)。

Blueborne与其他攻击有很大不同。前面提到的载体需要用户许可。换句话说,终端用户正在批准诸如文件传输请求、连接请求和设备信任请求。然而,在Blueborne中,用户不需要给予任何权限。它可以远程使用。

可远程利用的漏洞的逻辑

关于能够进行远程攻击的漏洞,最关键的一点是,它们不需要任何用户的批准。这方面主要有三个基本规则:

1. 它不应该需要任何人类互动来进行开发。

2. 它不应该对系统的活动状态做出复杂的假设。

3. 一旦被利用,它应该使系统处于稳定状态。

换句话说,黑客可以在受害者不知情的情况下利用该漏洞进行攻击。这方面最好的例子无疑是Blueborne攻击。利用蓝牙技术,攻击者可以接触到个人甚至是大众的设备,并对其进行操纵。

不要低估蓝牙攻击

不要让你的蓝牙连接处于开放状态,也不要接受你不信任的蓝牙连接。保持你的软件是最新的,并将未使用的蓝牙设备从可信设备列表中删除。这些方法将保护你免受大多数通过蓝牙的攻击。

当然,完美的安全是不存在的,攻击载体将随着技术的发展而继续发展。

版权声明:文章仅代表作者观点,版权归原作者所有,欢迎分享本文,转载请保留出处!