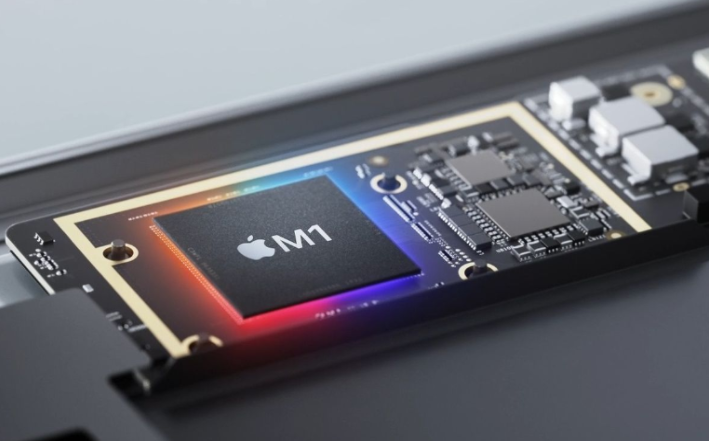

2022年6月10日,麻省理工学院计算机科学与人工智能实验室(CSAIL)发布了一份报告,概述了苹果流行的M1芯片的一个无法修补的缺陷。苹果M1芯片遍布全球数百万台MacBook,iMac和iPad,自2020年以来一直是该公司生态系统的重要组成部分。

但是这个漏洞意味着什么,你的Apple设备安全吗?

麻省理工学院研究人员发现一个无法修补的Apple M1芯片漏洞

Apple 设备有几道防线来阻止应用程序运行恶意代码。 最后一道防线是 M1 芯片的指针认证机制,这是一种硬件工具,旨在检测软件代码的变化。

指针身份验证通过创建称为指针身份验证代码 (PAC) 的加密签名来工作。 当一个软件运行时,M1 芯片会检查它存储的 PAC,以确保它与软件提供的代码相匹配。 如果身份验证失败,软件将崩溃,从而在提供软件安全性的同时提供出色的安全网。

苹果M1芯片的缺陷是否很危险?

由发现它的麻省理工学院研究人员命名为PACMAN,这个漏洞通过猜测一个软件的PAC来利用M1芯片的PAC系统。这可以通过一个硬件侧通道来实现,该通道使研究人员能够运行所有可能的指针认证值,直到他们找到正确的猜测。

不幸的是,由于这是一个硬件漏洞,而不是一个软件漏洞,除了召回设备,苹果公司几乎没有办法解决这个问题。如果不是因为苹果设备有其他防线,这将是一个更大的问题。

PACMAN攻击只有在系统已经存在软件漏洞的情况下才会成功,这一点苹果非常重视。

尽管如此,如果说PACMAN是无害的,那就错了。如果PACMAN被用来绕过设备上的指针式验证,就没有什么可以阻止攻击者完全控制设备了。考虑到过去几年售出的配备M1的设备数量,这令人担忧。

苹果M1芯片漏洞的影响

苹果M1芯片自2020年以来一直是该公司的旗舰SoC,并且只定于2022年7月被替换。这意味着,自2020年以来销售的所有采用M1芯片的苹果MacBooks、iMacs和iPad都有MIT发现的漏洞。这对消费者来说是一个令人生畏的前景,不过企业面临的风险更大。

2022年,美国超过23%的企业用户使用苹果设备,这与微软曾经统治的市场形成了鲜明的对比。企业和其他大型组织是攻击者的有利受害者,因为他们的大型内部网络使其有可能进行更大范围的攻击。

在这样的环境中,也更难避免软件漏洞,尤其是在安全更新方面。

未来的 Apple 和 ARM 处理器

虽然大范围的苹果漏洞的想法听起来很可怕,但麻省理工学院CSAIL研究人员明确表示,他们担心的是未来的硬件问题。苹果和ARM处理器都使用指针式验证来保证安全,这将持续到未来。

随着更多带有指针式验证的设备进入市场,像这样的漏洞被利用的风险只会增加。值得庆幸的是,苹果和ARM都发表了声明,表明他们已经意识到了这个问题,并且正在调查受影响的产品,以确保它们的安全。

苹果M1芯片漏洞:你的设备安全吗?

简而言之,是的。你的设备目前是安全的。不可能阻止PACMAN漏洞,因为该问题已被植入M1芯片,但这并不意味着你的iPad或MacBook将停止工作。只有当存在允许漏洞利用的软件漏洞时,PACMAN才是一个问题。除非用户出错,否则不太可能发生这种情况。

保护你的苹果设备免受PACMAN和其他威胁的影响

众所周知,苹果设备很容易使用。这延伸到了整个生态系统的安全,但值得采取措施来保持你的电脑或平板电脑的安全。

更新你的操作系统和软件

新的软件漏洞不断被发现,像苹果这样的公司定期发布操作系统和软件更新,以保持对它们的控制。这只有在为Apple设备安装更新时才有效。

使用App Store

MacBooks、iPad和iMacs都配备了苹果应用商店。该公司有一系列的安全和质量标准,软件在进入商店之前必须满足这些标准。这为用户找到他们想使用的软件创造了一个安全的环境。避免外部软件来源是确保你的苹果设备安全的一个简单方法。

创建定期备份

这不会使你的设备对PACMAN或其他网络威胁有免疫力,但它允许你在你的机器一旦受到损害时迅速恢复正常。

苹果M1芯片不可修补的漏洞

任何硬件漏洞都应该被认真对待,尤其是像苹果公司的M1 SoC这样常见的组件。苹果、ARM、麻省理工学院和其他团体正在努力研究PACMAN缺陷,以确保它在未来不会形成重大的安全问题。

你将能够在6月18日的国际计算机架构研讨会上了解更多关于麻省理工学院的发现。

版权声明:文章仅代表作者观点,版权归原作者所有,欢迎分享本文,转载请保留出处!